记一次清除Linux挖矿病毒的经历(sysupdate, networkservice进程)

前言

今天登上服务部署个文件,然后顺便看了一下cpu占用情况,然后我就发现CPU爆满,因为之前遇见过这个问题让别人给解决了,据说这是被挖矿了。通过kill命令结束掉这个进程一会就自己有起来了,所以我就百度了一下。看来还真有小伙伴跟我一下,所以我也自己记录一下,方便以后查看。

查看CPU使用情况

通过top命令查看cpu占用情况,发现有一个程序占用90%多的cpu资源,那么着肯定是不正常。而且我们的发现他个伪装成了系统更新,可能小白中的小白就真的误以为系统更新占用了cpu。

删除木马文件

1、清除源程序

然后通过ls -l proc/进程号/exe命令查看定位木马程序所在的目录,然后去把它删掉。

我们去/etc目录下果然发现了,有sysupdate.sh执行文件,随之还有一些其他的源程序,我们需要将这些程序一并删除。

使用rm -rf命令将sysupdate、networkservice 、sysguard、update.sh 这四个文件删除,发现没有权限,因为一般病毒会使用chattr +i命令,我们使用chattr -i sysupdate,然后再 rm -rf sysupdate 即可正常删除。其他文件也是先执行chattr -i 命令 然后在执行rm -rf命令

2、清除定时任务

rm /var/spool/cron/root 或crontab -r

修复服务器

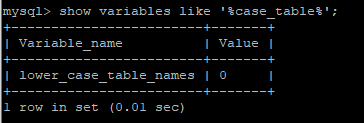

1、修复SELinux被关闭了,需要重新打开。

病毒脚本首先就会尝试关闭SELinux子系统,我们可以使用getenforce命令查看SELinux状态。我们发现SELinux被关闭了,需要重新打开。

如果你想要重新打开,可以修改/etc/selinux/config文件将SELINUX=disabled改为SELINUX=enforcing,然后重新启动服务器。

2、修复wget命令和curl命令

wget命令和curl命令会被改为wge和cur,需要将他改回默认配置。

mv /bin/wge /bin/wget

mv /bin/cur /bin/curl

mv /usr/bin/wge /usr/bin/wget

mv /usr/bin/cur /usr/bin/curl

3、修改authorized_keys

它在 /root/.ssh/authorized_keys里面,添加病毒作者自己的公钥,保证其可以使用 SSH 登录到服务器,所以需要将它删除。rm -rf /root/.ssh/authorized_keys

温馨提示:不确定的文件在删除前一定要先备份哦!

安全加固

新建一个用户,然后禁止root用户ssh登录

参考链接1:https://blog.csdn.net/daiyuhe/article/details/95683393

参考链接2:https://blog.csdn.net/aaa_bbb_ccc_123_456/article/details/103292656

您的点赞就是对我最大的支持,愿您事事没烦恼,天天没Bug!

- 本文标签: Linux 运维

- 本文链接: https://www.it1997.com/article/23

- 版权声明: 本文由小陈没烦恼原创发布,转载请遵循《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)》许可协议授权